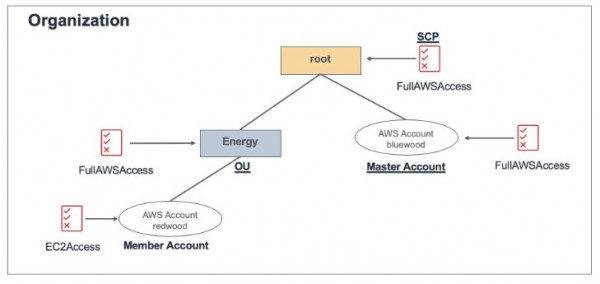

AWS Organization에서 알아야 할 용어 : Master Account, Member Account, OU, SCP

- Master Account — AWS Account 중에 하나를 Master Account로 승격시켜줍니다. 보통 Root 밑에 존재합니다. 참고로, Master Account는 FullAWSAccess SCP를 가지고 있어 모든 작업을 할 수 있는 계정이며, 추가로 SCP를 만들어 적용해도 어떠한 영향을 받지 않습니다.

- Member Account — Master Account를 제외한 모든 Account는 Member Account 입니다.

- Organizational Unit (OU) — 어느 정도 규모가 되는 회사라면 다양한 부서가 존재하게 됩니다. 각 부서를 AWS Cloud 상에 OU로 만들 수 있습니다.

- Service Control Policy (SCP) — SCP를 만들어 Root와 OU에 연결해 사용자가 할 수 있는 일을 제한할 수 있습니다. SCP는 Root, OU 또는 계정에 연결이 가능합니다. 계층적인 구조로 되어 있어 하위 객체는 상위 SCP를 상속합니다.

1. bluewood 계정을 조직의 Master 계정으로 만들기

2. redwood 계정을 조직에 초대하기

3. Energy OU를 만들고 redwood 계정을 Energy OU로 이동하기

4. Service Control Policy(SCP)를 생성하여 redwood 계정에 적용하기

5. redwood 계정으로 접속하여 EC2, IAM 서비스를 사용해보기

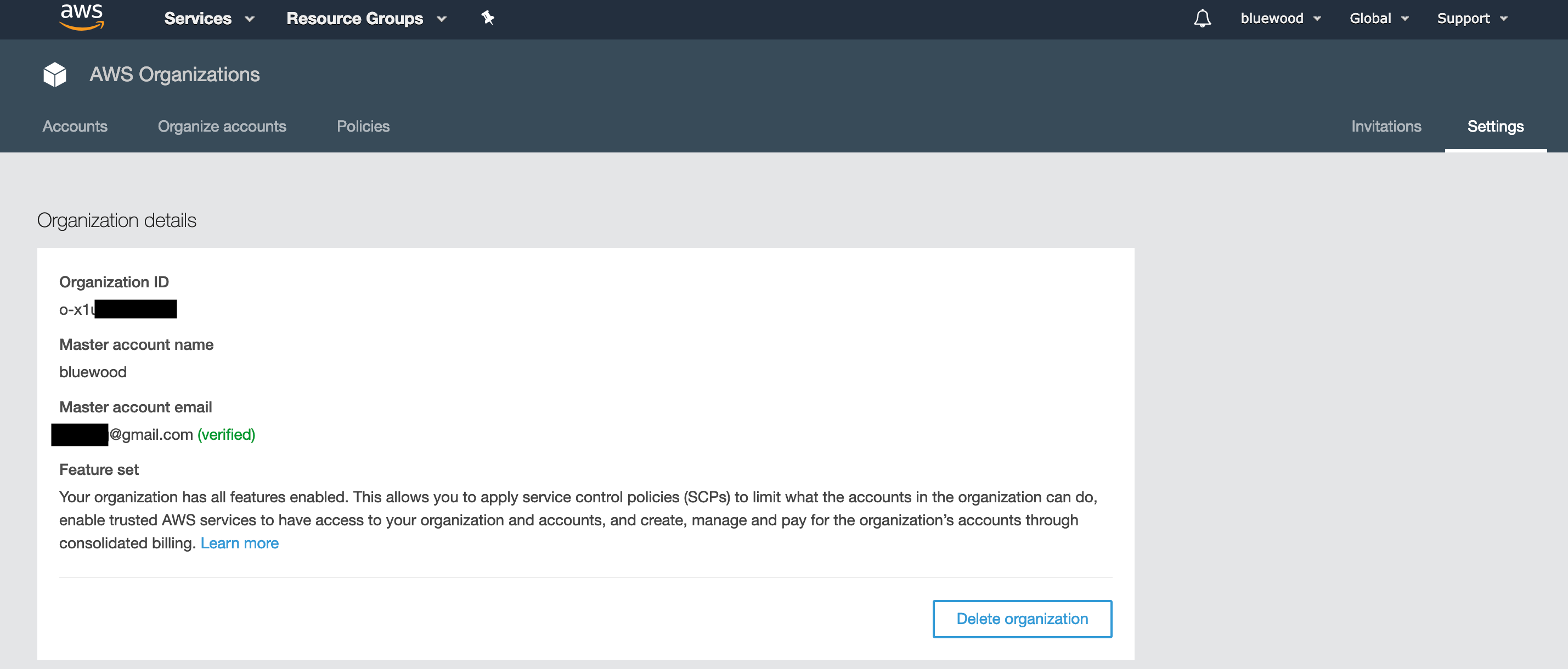

1. bluewood 계정을 조직(Organization) 마스터 계정 만들기

제가 가지고 있는 2개의 계정 중에 bluewood 계정을 마스터 계정으로 설정하겠습니다. 마스터 계정을 만드는 방법은 AWS Console에 접속해 My Organization에서 계정을 하나 선택해 마스터 계정(Master Account)으로 설정하면 됩니다.

Master 계정 설정하기2. redwood 계정을 조직에 초대하기

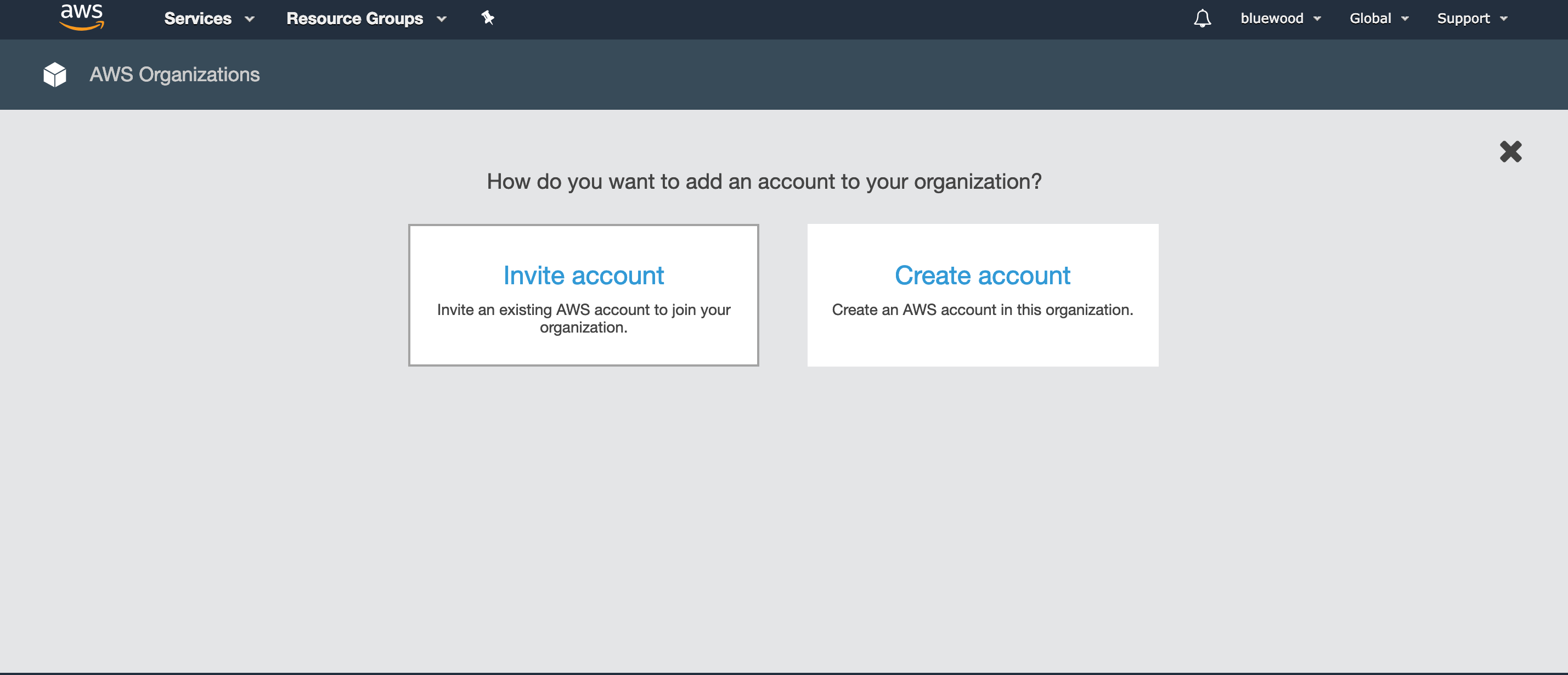

다른 계정 (ex. redwood)을 조직에 초대합니다. 초대하는 방법은 AWS Organizations에서 [Add account] — [Invite account]를 선택하여 계정의 이메일주소 또는 계정 ID를 입력합니다.

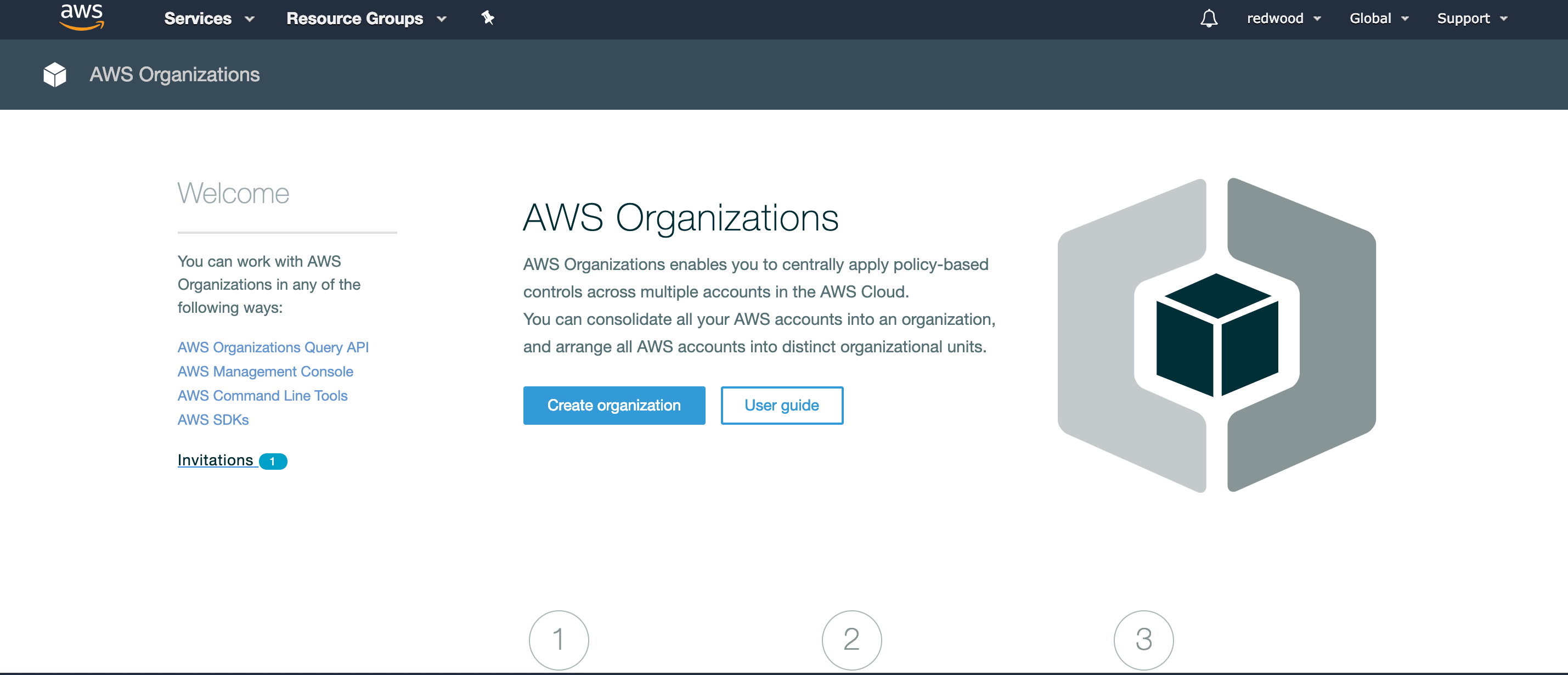

bluewood 계정에서 logout하고, redwood 계정으로 login을 하면 Invitation 표시가 나타납니다. Invitation을 Accept 해주면 초대가 완료됩니다.

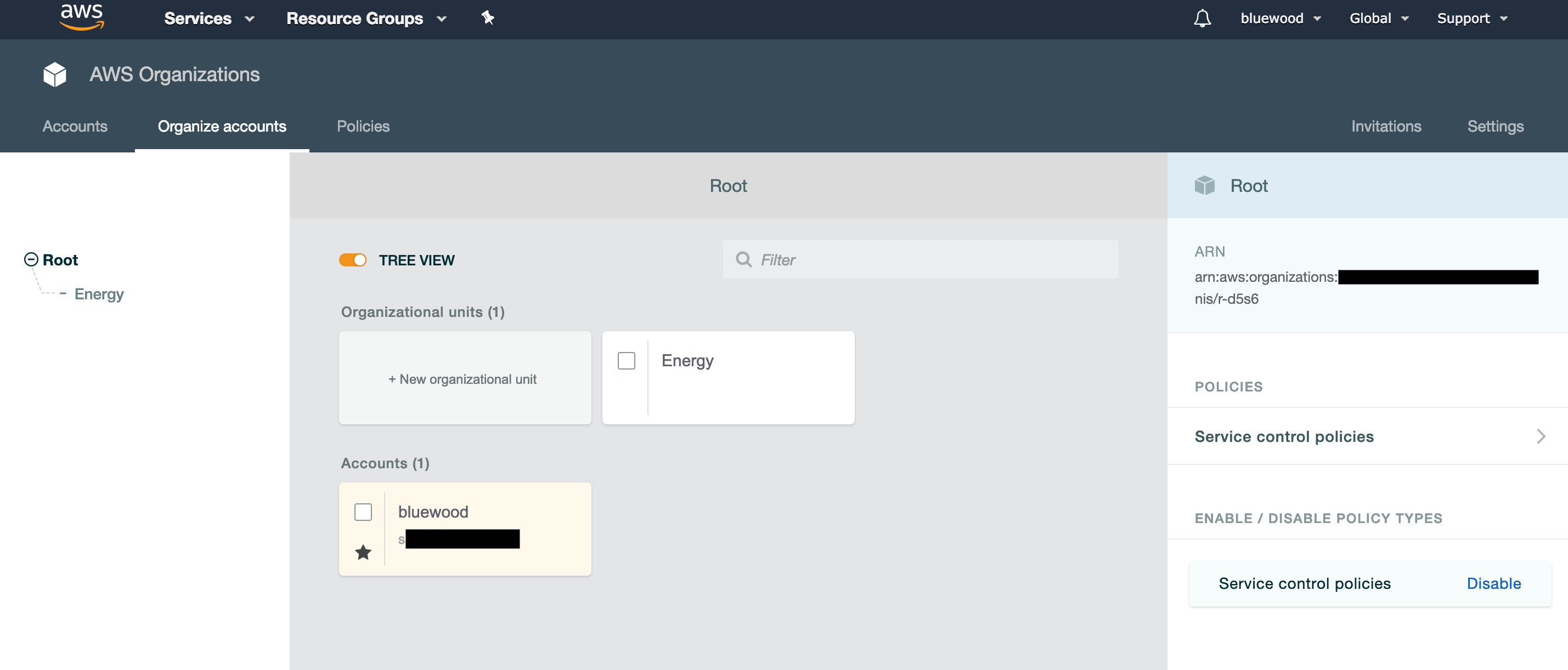

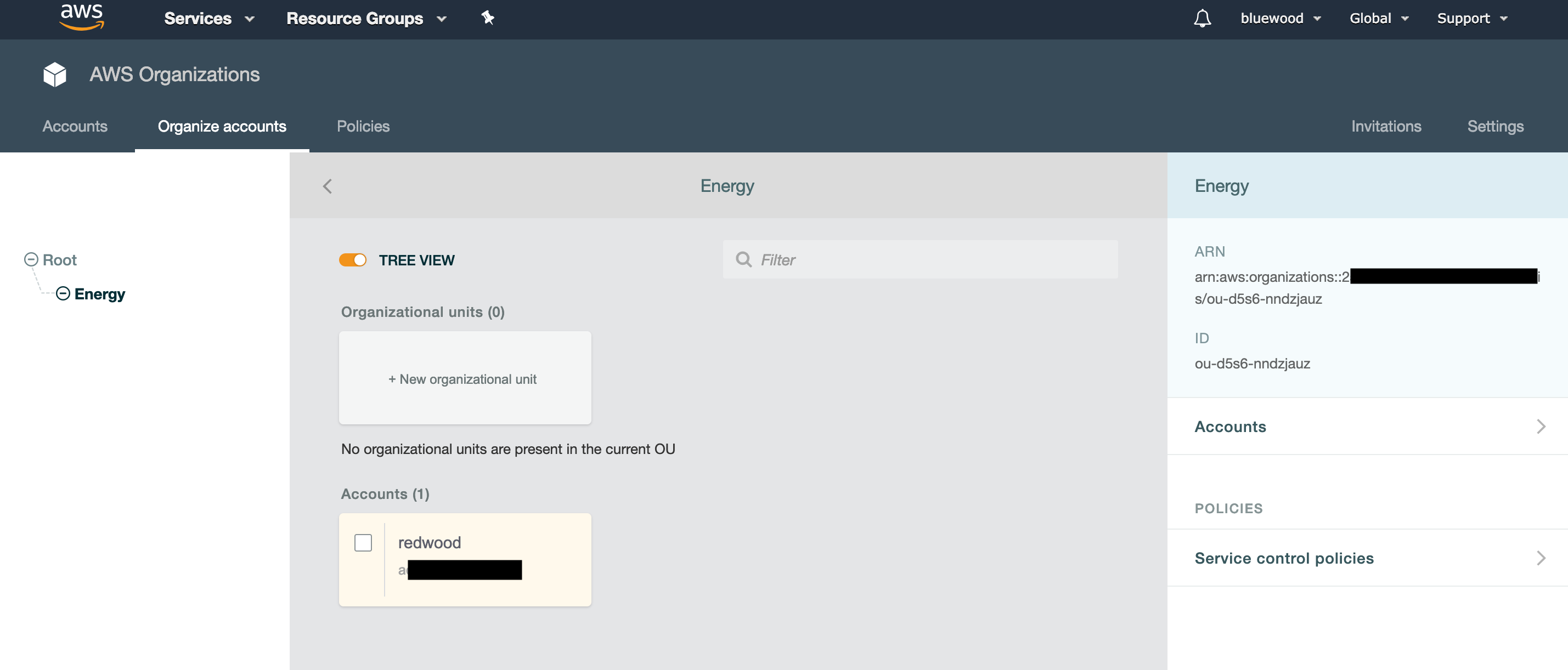

3. Energy OU를 만들고 redwood 계정을 Energy OU로 이동하기

AWS Organization에서 New organizational unit을 선택해 Energy OU을 생성합니다. 그러고 나서 redwood 계정을 Energy OU로 이동시킵니다.

Energy OU 생성화면redwood 계정 Energy OU로 이동화면4. Service Control Policy(SCP)를 생성하여 redwood 계정에 적용하기

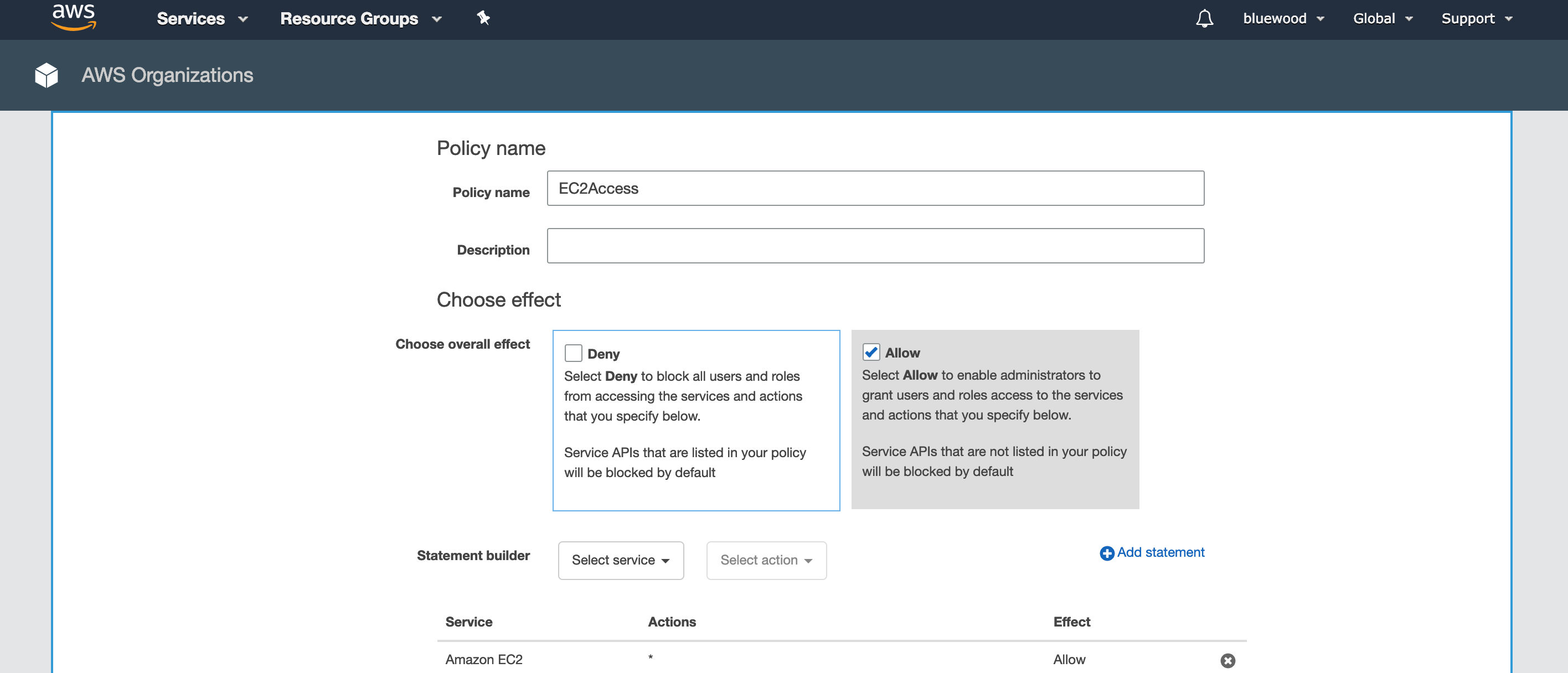

Policy에서 새로운 Policy를 생성합니다. Policy Generator를 사용해서 만들겠습니다. Name은 EC2Access, Overall effect는 Allow, Service는 EC2, Action은 Select ALL을 선택해서 만들었습니다.

Policy 생성화면Policy Editor에서 Policy 내용을 살펴보면 아래와 같습니다.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1550466392000",

"Effect": "Allow",

"Action": [

"ec2:*"

],

"Resource": [

"*"

]

}

]

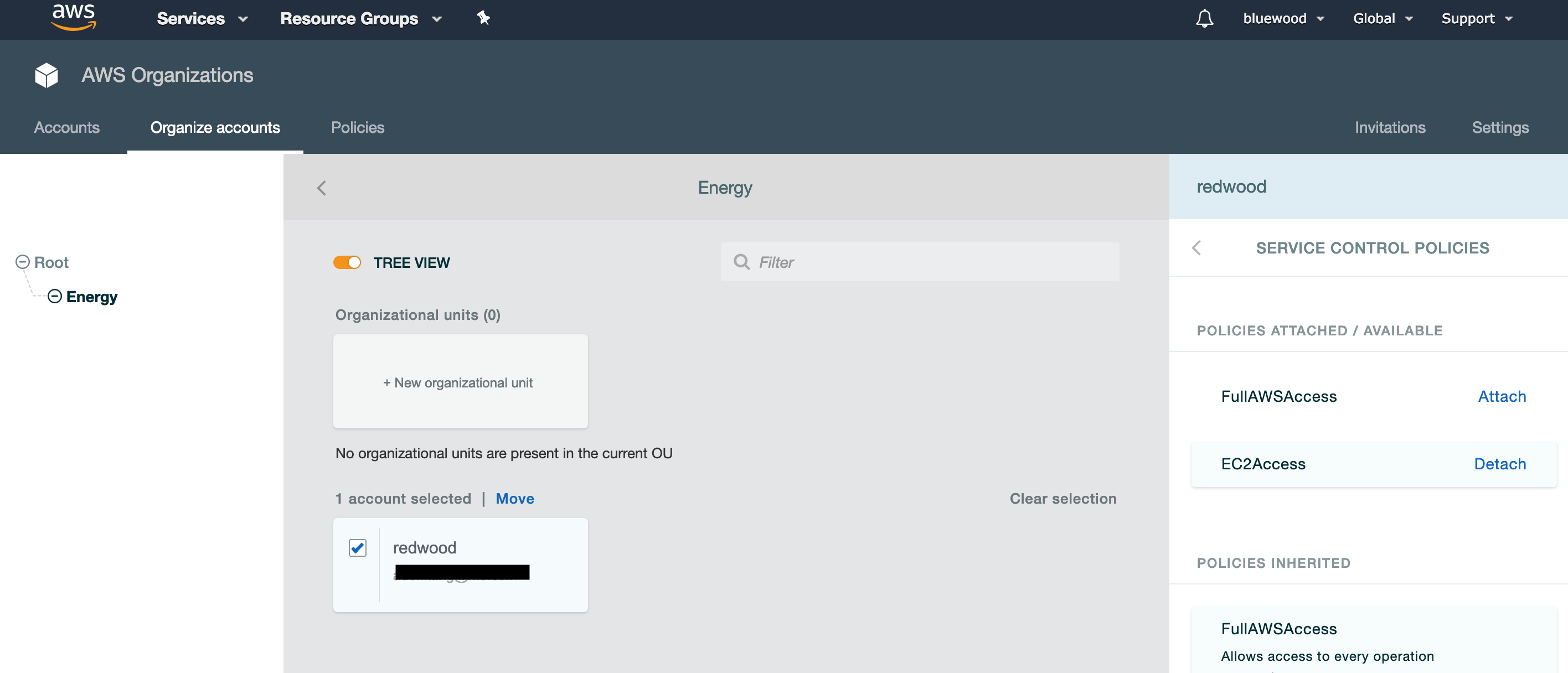

}Energy OU로 이동해 redwood 계정을 선택합니다. 그리고 오른쪽에 있는 Policies Attached / Available에서 FullAWSAccess를 detach 하고 EC2Acess를 Attach 합니다.

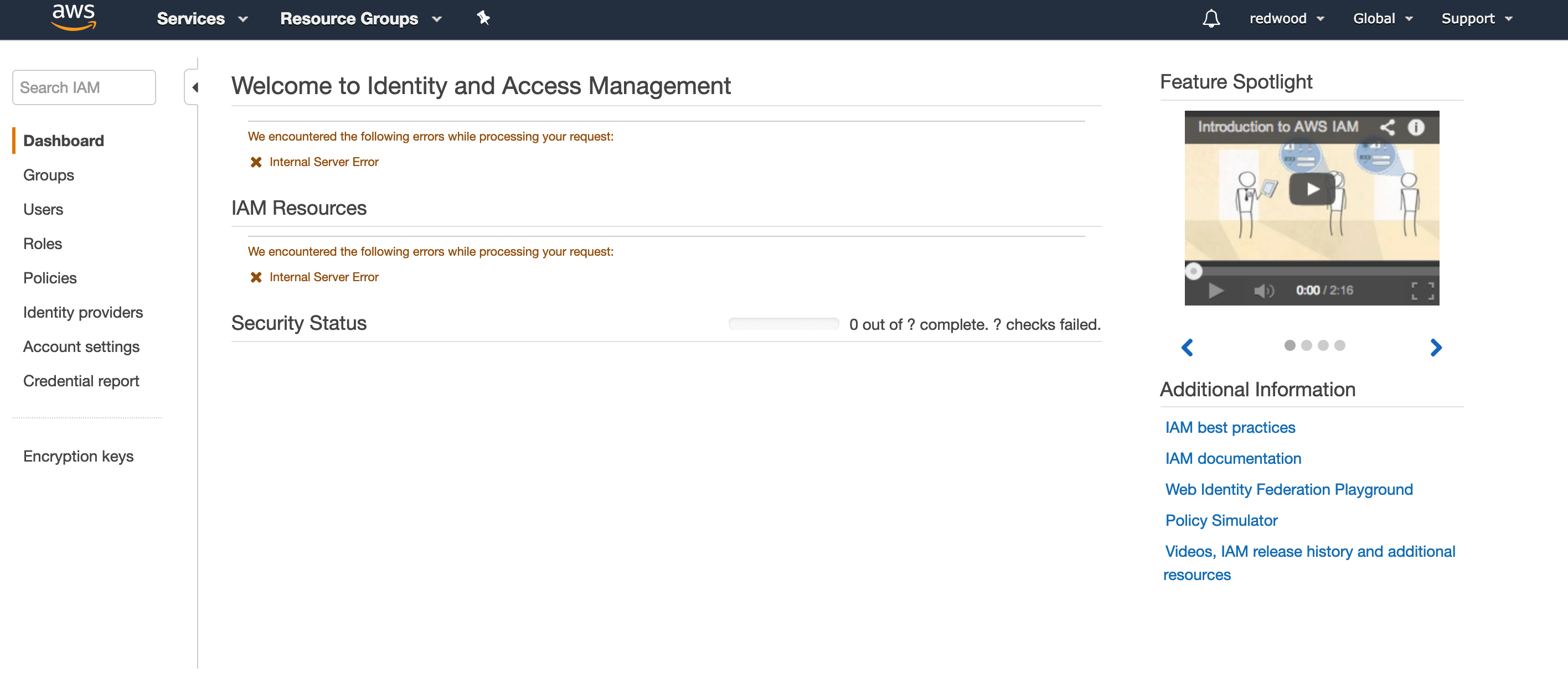

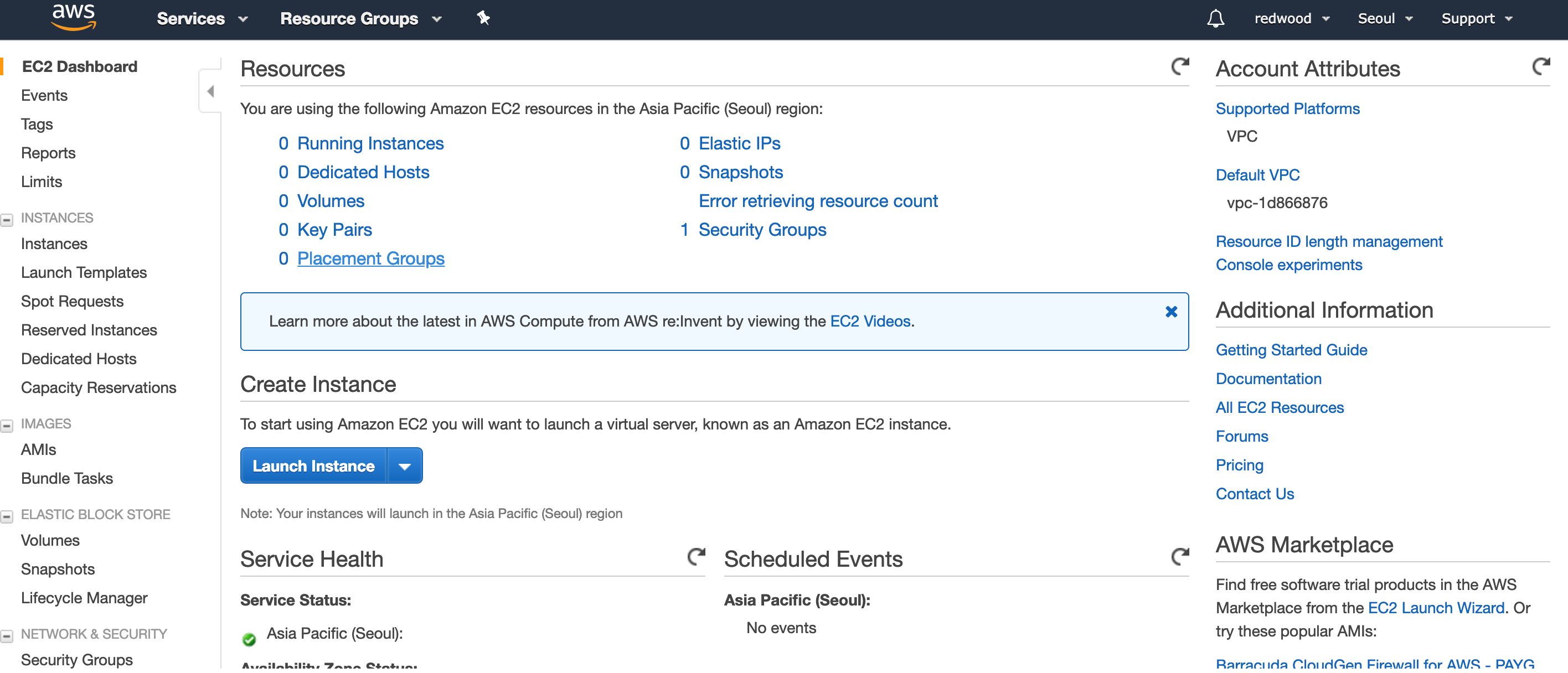

SCP 적용화면5. redwood 계정으로 접속하여 EC2, IAM 서비스를 사용해보기

redwood 루트 계정 또는 IAM 계정으로 접속해서 IAM, EC2 서비스를 사용해보겠습니다. 보시는 바와 같이 IAM은 권한이 없기 때문에 에러가 발생하고 EC2 서비스는 사용 가능한 것을 확인할 수 있습니다.

redwood 계정에서 IAM 서비스 접속화면redwood 계정에서 EC2 서비스 접속화면