AWS CloudTrail은 AWS 계정의 거버넌스, 규정 준수, 운영 감사, 위험 감사를 지원하는 서비스

cloudhwang

Cloud Trail

0

1116

2020.02.23 09:28

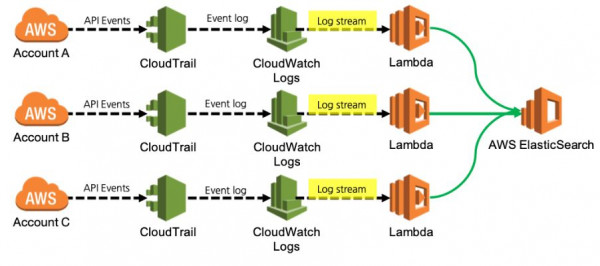

각 AWS 계정의 CloudTrail log를 CloudWatch Logs로 전송

CloudWatch Logs에 log stream이 전송되면, 트리거로 Lambda 함수를 호출 하면서, parameter값으로 cloudtrail log를 전달.

호출된 Lambda 함수는 cloudtrail log를 argument로 해서, ElasticSearch의 JSON 포맷에 맞춰 parsing.

여러개의 계정에서 수집되고 parsing된 cloudtrail log는 하나의 ElasticSearch로 HTTPS를 사용하여 전송.

수집된 cloudtrail log를 분석하여 보안 감사를 실행.

AWS CloudTrail은 AWS 계정의 거버넌스, 규정 준수, 운영 감사, 위험 감사를 지원하는 서비스입니다. CloudTrail을 사용하면 AWS 인프라에서 계정 활동과 관련된 작업을 기록하고 지속적으로 모니터링하며 보관할 수 있습니다. CloudTrail은 AWS Management Console, AWS SDK, 명령줄 도구 및 기타 AWS 서비스를 통해 수행된 작업을 비롯하여 AWS 계정 활동의 이벤트 기록을 제공합니다. 이러한 이벤트 기록을 통해 보안 분석, 리소스 변경 추적, 문제 해결을 간소화할 수 있습니다. 또한 CloudTrail을 사용하여 AWS 계정의 비정상적인 활동을 탐지할 수 있습니다. 이러한 기능을 통해 운영 분석과 문제 해결을 간소화할 수 있습니다.

CloudTrail은 생성 시 AWS 계정에서 활성화됩니다. 활동이 AWS 계정에서 이루어지면 해당 활동이 CloudTrail 이벤트에 기록됩니다. Event history(이벤트 기록)로 이동해서 CloudTrail 콘솔에서 손쉽게 이벤트를 확인할 수 있습니다.

이벤트 기록을 통해 AWS 계정에서 이루어진 지난 90일간의 활동을 확인, 검색 및 다운로드할 수 있습니다. 또한 CloudTrail 추적을 생성하여 AWS 리소스의 변경 사항을 보관, 분석 및 응답할 수 있습니다. 추적은 지정한 Amazon S3 버킷에 이벤트를 제공할 수 있도록 해주는 구성입니다. Amazon CloudWatch Logs 및 Amazon CloudWatch Events을 통해 추적의 이벤트를 전송 및 분석할 수도 있습니다. CloudTrail 콘솔, AWS CLI 또는 CloudTrail API를 사용하여 추적을 생성할 수 있습니다.

AWS 계정에 대해 두 가지 유형의 추적을 생성할 수 있습니다.

모든 리전에 적용되는 추적

모든 리전에 적용되는 추적을 생성하면 CloudTrail은 각 리전에만 이벤트를 기록하고 CloudTrail 이벤트 로그 파일을 지정한 S3 버킷으로 전송합니다. 모든 리전에 적용되는 추적을 생성한 후 리전을 추가하면 해당 새 리전이 자동으로 포함되며 해당 리전의 이벤트가 로깅됩니다. 이렇게 하는 것이 CloudTrail 콘솔에서 추적을 생성할 때의 기본 옵션입니다. 자세한 내용은 콘솔에서 추적 생성를 참조하십시오.

리전 하나에 적용되는 추적

한 리전에 적용되는 추적을 생성하면 CloudTrail은 해당 리전에만 이벤트를 기록합니다. 그런 다음 지정한 Amazon S3 버킷으로 CloudTrail 이벤트 로그 파일을 전송합니다. 추가로 단일 추적을 생성한 경우에는 해당 추적이 CloudTrail 이벤트 로그 파일을 동일한 Amazon S3 버킷이나 별도의 버킷으로 전송하도록 할 수 있습니다. 이렇게 하는 것이 AWS CLI 또는 CloudTrail API를 사용하여 추적을 생성할 때 기본 옵션입니다. 자세한 내용은 AWS Command Line Interface를 사용하여 추적 생성, 업데이트 및 관리 단원을 참조하십시오.

CloudWatch Logs에 log stream이 전송되면, 트리거로 Lambda 함수를 호출 하면서, parameter값으로 cloudtrail log를 전달.

호출된 Lambda 함수는 cloudtrail log를 argument로 해서, ElasticSearch의 JSON 포맷에 맞춰 parsing.

여러개의 계정에서 수집되고 parsing된 cloudtrail log는 하나의 ElasticSearch로 HTTPS를 사용하여 전송.

수집된 cloudtrail log를 분석하여 보안 감사를 실행.

AWS CloudTrail은 AWS 계정의 거버넌스, 규정 준수, 운영 감사, 위험 감사를 지원하는 서비스입니다. CloudTrail을 사용하면 AWS 인프라에서 계정 활동과 관련된 작업을 기록하고 지속적으로 모니터링하며 보관할 수 있습니다. CloudTrail은 AWS Management Console, AWS SDK, 명령줄 도구 및 기타 AWS 서비스를 통해 수행된 작업을 비롯하여 AWS 계정 활동의 이벤트 기록을 제공합니다. 이러한 이벤트 기록을 통해 보안 분석, 리소스 변경 추적, 문제 해결을 간소화할 수 있습니다. 또한 CloudTrail을 사용하여 AWS 계정의 비정상적인 활동을 탐지할 수 있습니다. 이러한 기능을 통해 운영 분석과 문제 해결을 간소화할 수 있습니다.

CloudTrail은 생성 시 AWS 계정에서 활성화됩니다. 활동이 AWS 계정에서 이루어지면 해당 활동이 CloudTrail 이벤트에 기록됩니다. Event history(이벤트 기록)로 이동해서 CloudTrail 콘솔에서 손쉽게 이벤트를 확인할 수 있습니다.

이벤트 기록을 통해 AWS 계정에서 이루어진 지난 90일간의 활동을 확인, 검색 및 다운로드할 수 있습니다. 또한 CloudTrail 추적을 생성하여 AWS 리소스의 변경 사항을 보관, 분석 및 응답할 수 있습니다. 추적은 지정한 Amazon S3 버킷에 이벤트를 제공할 수 있도록 해주는 구성입니다. Amazon CloudWatch Logs 및 Amazon CloudWatch Events을 통해 추적의 이벤트를 전송 및 분석할 수도 있습니다. CloudTrail 콘솔, AWS CLI 또는 CloudTrail API를 사용하여 추적을 생성할 수 있습니다.

AWS 계정에 대해 두 가지 유형의 추적을 생성할 수 있습니다.

모든 리전에 적용되는 추적

모든 리전에 적용되는 추적을 생성하면 CloudTrail은 각 리전에만 이벤트를 기록하고 CloudTrail 이벤트 로그 파일을 지정한 S3 버킷으로 전송합니다. 모든 리전에 적용되는 추적을 생성한 후 리전을 추가하면 해당 새 리전이 자동으로 포함되며 해당 리전의 이벤트가 로깅됩니다. 이렇게 하는 것이 CloudTrail 콘솔에서 추적을 생성할 때의 기본 옵션입니다. 자세한 내용은 콘솔에서 추적 생성를 참조하십시오.

리전 하나에 적용되는 추적

한 리전에 적용되는 추적을 생성하면 CloudTrail은 해당 리전에만 이벤트를 기록합니다. 그런 다음 지정한 Amazon S3 버킷으로 CloudTrail 이벤트 로그 파일을 전송합니다. 추가로 단일 추적을 생성한 경우에는 해당 추적이 CloudTrail 이벤트 로그 파일을 동일한 Amazon S3 버킷이나 별도의 버킷으로 전송하도록 할 수 있습니다. 이렇게 하는 것이 AWS CLI 또는 CloudTrail API를 사용하여 추적을 생성할 때 기본 옵션입니다. 자세한 내용은 AWS Command Line Interface를 사용하여 추적 생성, 업데이트 및 관리 단원을 참조하십시오.